Youtuber que ofrecía curso de trading con bitcoin terminó detenido por presunta estafa

Gonzalo Sapiña y sus colaboradores prometían jugosas ganancias a quienes invirtieran en sus clases de inversiones digitales.

Anuncio: Tenemos nueva cuenta oficial en Instagram para seguir informándote del mundo cripto: @criptonoticiascom. Síguenos aquí.

Esta semana un importante número de sitios web que trabajan con WordPress recibieron ataques de fuerza bruta para intentar hackear las claves de cuentas de administradores e instalar un software que mina Monero.

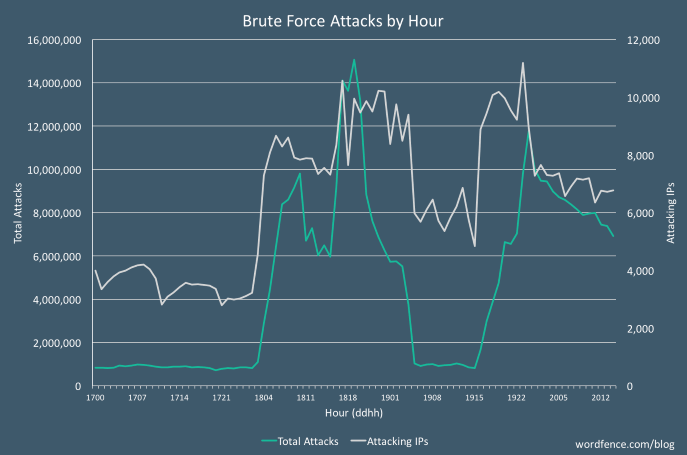

De acuerdo con un reporte de la empresa responsable de la seguridad de esta plataforma, Wordfence, se detectaron más de 190.000 ataques por hora a distintos portales, en el que ha sido calificado como el ataque más importante desde el nacimiento de WordPress en 2012. Los ataques empezaron el lunes.

Según el CEO de Wordfence, Mark Maunder, este ataque llegó a un máximo de más de 14 millones de ataques en una hora, y estas solicitudes de ataques de fuerza bruta surgieron a partir de más de 10.000 direcciones IP.

Esta es la campaña más agresiva que hemos visto hasta la fecha, alcanzando un máximo de más de 14 millones de ataques por hora. La campaña de ataque fue tan grave que tuvimos que ampliar nuestra infraestructura de registro para hacer frente al volumen cuando comenzó.

Mark Maunder

Director general y fundador

Cuando iniciaron las investigaciones, el equipo de Wordfence creía que el ataque tenía que ver con la filtración de un archivo torrent compartido en Reddit y GitHub que contenía más de 1.400 millones de combinaciones de nombres de usuario y contraseña. Sin embargo, tras un análisis pormenorizado, la empresa afirma que estos atacantes usan “una combinación de listas de contraseñas comunes y heurísticas basadas en el nombre de dominio y los contenidos del sitio que ataca”.

Recordemos que un ataque de fuerza bruta implica que el atacante intenta muchas contraseñas o frases clave con la esperanza de eventualmente adivinarla. El atacante verifica sistemáticamente todas las contraseñas y frases de acceso posibles hasta encontrar la correcta. La base de datos filtrada pudo servir para reducir el trabajo de los atacantes.

Una vez dentro, los atacantes instalan un software para minar Monero y utilizan el sitio infectado para llevar a cabo más ataques de fuerza bruta. Sin embargo, las operaciones no suceden al mismo tiempo, de manera que el sitio infectado o mina Monero o ataca otros portales alojados en WordPress.

Basados en las dos direcciones de carteras de Monero asociadas a esta operación ilegal, Wordfence afirmó que los atacantes ya habrían logrado minar unos 217 XMR, equivalentes a casi 100.000 dólares. Este ataque recuerda al malware Loapi, que compromete los celulares de los usuarios afectados en una operación de minado de esta criptomoneda.

El atacante está aprovechando un malware sofisticado para controlar los servidores de WordPress comprometidos de forma remota. Los servidores se utilizan tanto para atacar otros sitios de WordPress como para explotar Monero, una criptomoneda que se puede extraer de manera eficiente utilizando el hardware del servidor web. Descubrimos evidencia que demuestra que el atacante ya ha ganado casi $100.000 de la minería, y probablemente mucho más.

Mark Maunder

Director general y fundador

Recientemente se ha dado una importante oleada de ataques de minería similar, utilizando la aplicación Conhive para minar Monero. Así sucedió en el caso de la web del político estadounidense Ron Paul, por lo que los usuarios deben tener extrema precaución al ingresar a determinados sitios web que podrían aprovechar el poder de procesamiento de tu computadora para generar ganancias propias.

Mantente informado de los últimos acontecimientos del mundo de las criptomonedas.

SUSCRIBIRME

Gonzalo Sapiña y sus colaboradores prometían jugosas ganancias a quienes invirtieran en sus clases de inversiones digitales.

© 2022 Hecho con ♥ por Latinos.

Estas disfrutando de tu prueba gratis. Te restan

Si no quieres perder acceso a tus beneficios, adquiere uno de nuestros planes de suscripción

Para que este sitio siga funcionando y podamos ofrecerte información relevante y actualizada sobre criptomonedas, necesitamos tu apoyo.

Puedes apoyarnos de dos formas:

Suscríbete y forma parte de nuestra comunidad premium desde solo X$/mes