Youtuber que ofrecía curso de trading con bitcoin terminó detenido por presunta estafa

Gonzalo Sapiña y sus colaboradores prometían jugosas ganancias a quienes invirtieran en sus clases de inversiones digitales.

Leer másDetailsAnuncio: Tenemos nueva cuenta oficial en Instagram para seguir informándote del mundo cripto: @criptonoticiascom. Síguenos aquí.

El procedimiento usual del ransomware es secuestrar el terminal seleccionado mediante el cifrado de archivos, para luego pedir un rescate en bitcoins a la víctima. Pero ya no es el único en esta oscura industria cibernética, pues según ha descubierto la compañía de ciberseguridad Panda, los hackers ya han encontrado otra forma de secuestrar tu computador para conseguir algunas criptomonedas. Y en esta ocasión no han dejado margen para pagar (o no) un rescate.

Se trata del Remote Desktop Protocol (RDP), que en realidad ni siquiera es un malware. De hecho, es una función del propietario de una PC creada por Microsoft, donde, básicamente, pueden gestionarse los equipos a distancia si se tienen las credenciales. O, en el caso de los hackers, si se toman el tiempo suficiente para utilizar programas de fuerza bruta, que “adivinan” las contraseñas utilizando miles de combinaciones posibles e intentando acceder repetidamente hasta lograrlo. Panda describe que en el servidor del estudio se detectaron unos 900 intentos de acceso al día.

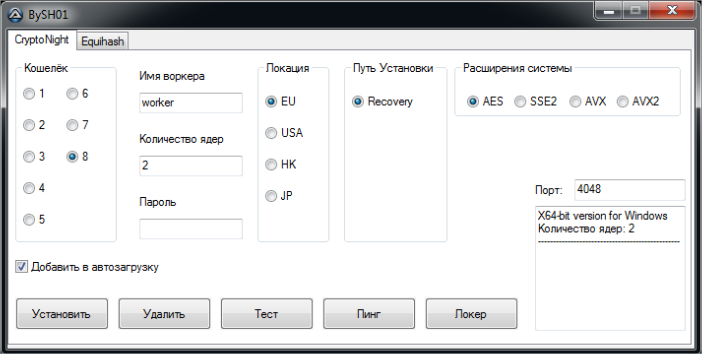

Pues bien, en esta ocasión los objetivos son los usuarios que utilicen el RDP para gestionar sus computadores. Y una vez que los hackers logran tener acceso, simplemente bloquean el escritorio con una aplicación que también impide que se apague, mientras ellos se ocupan de instalar las herramientas necesarias para la minería de criptomonedas que utilicen los algoritmos CryptoNight y Equihash, los cuales no requieren de hardware extra para minarse, como sí podría necesitarlo Bitcoin. Así que en realidad lo que buscan secuestrando la PC no es un rescate, sino mantenerla bloqueada todo el tiempo posible mientras ellos la utilizan para minar activos como Monero, Aeon, Zcash y Steem.

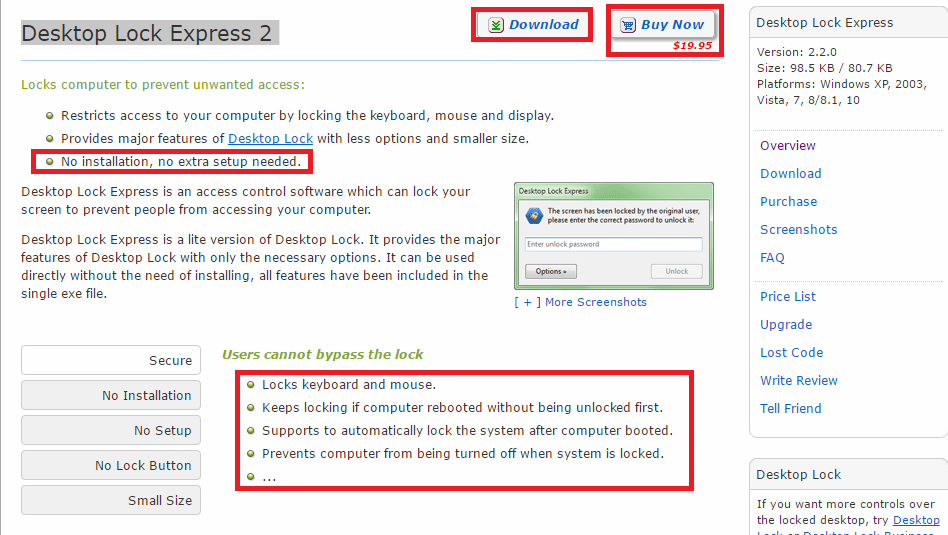

El fichero comprimido que logran copiar en el terminal mediante el RDP lleva por nombre BySH01.zip, y este contiene sólo programas que, en circunstancias normales, son útiles para quien los requiera: una herramienta para descomprimir, otra para gestionar la conexión RDP, el software para la minería con CryptoNight y el Desktop Lock Express 2, un programa que sirve para evitar accesos no deseados al ordenador mediante el bloqueo con contraseña del teclado, el mouse y la pantalla, mientras lo mantiene activo, y que ni siquiera requiere de instalación.

Al parecer se han detectado ataques en varios países que no se especifican, pero la interfaz original de la aplicación para la minería sin duda es rusa. En ella se pueden notar de forma sencilla todas las configuraciones requeridas, incluyendo la cartera a la que van a enviarse las criptomonedas minadas.

Para evitar este tipo de ataques, desde Panda dan dos recomendaciones: cambiar el puerto estándar de la conexión RDP, que es el que busca la gran mayoría de los hackers para conectarse; y monitorizar los intentos fallidos de conexión, que pueden visualizarse fácilmente. En este caso, como en realidad no se trata de un malware, el antivirus puede servirnos de bastante poco, así que conviene prestar mucha atención cuando sea necesario utilizar este tipo de conexiones.

Imagen destacada por rifat_ziyatdinov / stock.adobe.com

Gonzalo Sapiña y sus colaboradores prometían jugosas ganancias a quienes invirtieran en sus clases de inversiones digitales.

Leer másDetailsEste sitio usa Akismet para reducir el spam. Aprende cómo se procesan los datos de tus comentarios.

Mantente informado de los últimos acontecimientos del mundo de las criptomonedas.

SUSCRIBIRME© 2022 Hecho con ♥ por Latinos.

Estas disfrutando de tu prueba gratis. Te restan

Si no quieres perder acceso a tus beneficios, adquiere uno de nuestros planes de suscripción

Para que este sitio siga funcionando y podamos ofrecerte información relevante y actualizada sobre criptomonedas, necesitamos tu apoyo.

Puedes apoyarnos de dos formas:

Suscríbete y forma parte de nuestra comunidad premium desde solo X$/mes

3.5