Youtuber que ofrecía curso de trading con bitcoin terminó detenido por presunta estafa

Gonzalo Sapiña y sus colaboradores prometían jugosas ganancias a quienes invirtieran en sus clases de inversiones digitales.

Nuestra cuenta en Instagram está suspendida. Estamos trabajando para reactivarla. Cualquier otra cuenta con nuestro nombre es fraudulenta.

Este 24 de octubre se registró un nuevo ataque masivo de ransomware llamado “Bad Rabbit” (Conejo Malo), similar a NotPetya, que pide rescate en bitcoins y que fue dirigido sobre todo a medios de comunicación y otras entidades en Rusia.

La información se supo recientemente a través de una publicación de la firma de seguridad Kaspersky y otros medios locales e internacionales. El ataque afectó más que todo a sistemas corporativos, al sistema de metro de Kiev y el aeropuerto de Odessa, junto a algunos medios de comunicación y páginas de noticias del país, como la organización Interfax, y algunas partes de Alemania, Ucrania y Turquía; que en total suman alrededor de 200 objetivos.

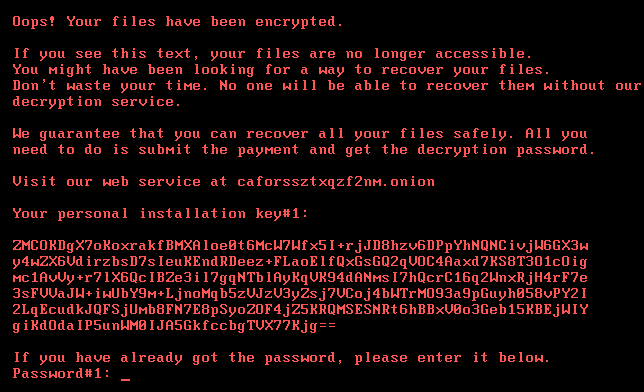

El malware Bad Rabbit encripta los datos y archivos de las máquinas infectadas y exige un rescate de 0,05 bitcoins (alrededor de 286.20 dólares al momento), para proporcionar la clave que desencripta los datos. De hecho, Interfax tuvo que comunicar el suceso por Facebook ya que sus servidores habían sido desconectados momentáneamente con el ataque.

El ransomware está siendo esparcido a través de una actualización falsa de Adobe Flash, que fue colocada en unos tres medios de comunicación rusos que fueron hackeados. Dicha actualización, un archivo que lleva por nombre “install_flash_player.exe”, no usa ningún exploit de software para acceder al ordenador, sino que se basa en convencer al usuario de abrirlo y ejecutarlo él mismo. Luego de ser ejecutado manualmente, se guardará como “C:\Windows\infpub.dat” y se lanzará usando rundll32, creando una tarea para ejecutarlo con el archivo “dispci.exe” en C:\Windows.

En el texto de rescate, también se incluye una clave de instalación, y se pide a la víctima que ingrese a al servicio web .onion de los hackers, al que se accede sólo a través de exploradores como Tor.

Asimismo, según la firma de seguridad, resalta que este malware utiliza tanto el método de infección y encriptación, como el mensaje de rescate, de forma similar al reciente ataque con el malware NotPetya. Kaspersky también enlaza a Bad Rabbit con NotPetya porque los servidores y sitios web inicialmente vinculados a NotPetya ahora se usaban como canales de distribución para Bad Rabbit.

Aunque los dos malwares tienen destinos diferentes, pues Bad Rabbit se enfocó en el mundo corporativo, sobre todo en Rusia. También se diferencian por su modo de distribución, ya en que el NotPetya utilizaba el exploit de Windows EternalBlue; y en que el Bad Rabbit busca tan sólo obtener la recompensa, pues los datos se desencriptan apenas se introduce la clave; al contrario de NotPetya que al parecer fue creado más para destruir que para obtener el dinero.

Como dato curioso, el código del ransomware Bad Rabbit utiliza algunos nombres de la popular serie televisiva Game of Thrones (Juego de Tronos), como Gusano Gris, el comandante del ejército de Daenerys Targaryen, y los dragones Viserion y Drogon.

Recordemos que en agosto de este año se pudieron verificar las pérdidas multimillonarias de empresas europeas tras el impacto del NotPetya y el WannaCry, el ransomware que se catalogó como el más grande hasta ahora.

Finalmente, para prevenir la infección, Kaspersky recomienda activar todos los mecanismos de seguridad del ordenador y actualizar el antivirus que se tenga, además de restringir la ejecución de archivos con las rutas “c:\windows\ infpub.dat” y “C:\Windows\cscc.dat” para impedir la instalación del malware.

Mantente informado de los últimos acontecimientos del mundo de las criptomonedas.

SUSCRIBIRME

Gonzalo Sapiña y sus colaboradores prometían jugosas ganancias a quienes invirtieran en sus clases de inversiones digitales.

© 2022 Hecho con ♥ por Latinos.

Estas disfrutando de tu prueba gratis. Te restan

Si no quieres perder acceso a tus beneficios, adquiere uno de nuestros planes de suscripción

Para que este sitio siga funcionando y podamos ofrecerte información relevante y actualizada sobre criptomonedas, necesitamos tu apoyo.

Puedes apoyarnos de dos formas:

Suscríbete y forma parte de nuestra comunidad premium desde solo X$/mes