Anuncio: Tenemos nueva cuenta oficial en Instagram para seguir informándote del mundo cripto: @criptonoticiascom. Síguenos aquí.

Malwares y hackeos comunes alrededor de Bitcoin y las criptomonedas

Las criptomonedas son dinero, y, como tal, siempre habrá alguien dispuesto (y capaz) de robarlas. Aunque siendo éstas un bien digital y no físico, los métodos para lograrlo son muy distintos. En este sentido, alrededor de todo el globo existen numerosas personas y organizaciones cuyo talento reside en el código computacional: pueden crearlo, modificarlo y, en muchos casos, quebrarlo. A ellos se les conoce como “hackers” y, si bien muchos son benévolos, otros trabajan sólo para su propio beneficio.

Entre otras actividades, ese último grupo, conocido como los “Black Hat” (sombrero negro), se dedica a crear malwares (virus informáticos) y colarse en sitios web donde se almacena dinero, para poder lucrarse a distancia y a costa de diversas compañías y usuarios. El criptomundo ha sido uno de sus blancos favoritos, debido a la gran cantidad de fondos difícilmente rastreables que se mueven en manos de usuarios desprevenidos o empresas descuidadas.

Según la compañía de cibserseguridad Carbon Black, sólo en los primeros seis meses del 2018 más de 1.100 millones de dólares en criptomonedas fueron robados usando malware especializado y atacando casas de cambio. Cosa que demuestra, sin lugar a dudas, que el negocio de los hackers de sombrero negro es bastante lucrativo y, por tanto, está lejos de detenerse.

Pese a ese hecho, sí existen formas de protegerse contra los ataques de estos hackers y la más importante de ellas es educándose acerca de lo que pueden hacer. Por eso, a continuación te enseñamos los malwares y hackeos más comunes dentro del criptomundo.

Cryptojacking

La palabra proviene de “crypto” (por criptomonedas) y “hijacking” (secuestrar), con lo que empieza a quedar claro de qué se trata. Este método implica el uso no autorizado de tu equipo (ya sea PC o móvil) y, por tanto, de tu electricidad, para la minería de criptomonedas. Básicamente, el hacker “secuestra” la capacidad de tu dispositivo sin que tú lo sepas y la utiliza para crear nuevos fondos —sobre todo en Monero— que luego enviará a su cartera digital. Así que ni siquiera es necesario que poseas criptomonedas para ser víctima de cryptojacking.

Tipos

Existen dos tipos conocidos de “criptosecuestro”: con mineros locales y con mineros web. Su propósito es el mismo, pero el método cambia.

Los mineros locales son programas de minería que llegan y se instalan en los dispositivos por distintos medios, sin que el usuario legítimo lo sepa. El método de infección más usual es mediante correo electrónico: la víctima recibe algún mensaje con un archivo adjunto que, al abrirse, instala en segundo plano el minero. Aunque esta no es la única forma de distribución, porque, en realidad, el minero puede venir escondido en la descarga de cualquier programa no oficial. De acuerdo a Microsoft Secure, más de 600 mil computadoras fueron infectadas cada mes con este tipo de minero durante el primer trimestre de 2018; mientras que la firma de ciberseguridad Palo Alto Networks calculó unos 15 millones de víctimas durante los últimos meses de 2017.

Por su parte, los mineros web se han convertido en un verdadero fenómeno, pues no requieren de instalación alguna y el usuario sólo tiene que visitar la página donde fue instalado el código para que su equipo comience a ser utilizado en la minería, inadvertidamente en la mayoría de los casos. El minero web más popular es Coinhive, un programa simple (script) que mina Monero y funciona con lenguaje JavaScript, activado de forma predeterminada en gran parte de los navegadores.

Por sí mismos, los mineros web no son malware, pues fueron diseñados como un método alternativo a la publicidad en los sitios web. Sin embargo, la mayoría de los administradores que deciden correr el script en sus páginas omiten advertir a sus visitantes, por lo que, en teoría, se lucran sin su permiso. También es posible para algunos hackers insertar el script en routers vulnerables o páginas web que no están bajo su control, ocasionando así víctimas como portales gubernamentales.

Adicionalmente, se supone que los mineros web sólo funcionan con el navegador y la página involucrada abiertos, pero en diciembre de 2017 la firma Malwarebytes demostró que existe un método donde, tras visitar la página infectada y cerrar el navegador, aún queda abierta una pestaña minúscula que se oculta debajo del reloj en la barra de tareas y continúa minando desde allí.

Síntomas

Si está configurado de forma correcta, el minero no debería causar ninguna consecuencia negativa en el dispositivo del que toma su energía. Esa es la razón por la cual los mineros web no deberían ser considerados malware.

Coinhive, por ejemplo, tiene una configuración predeterminada para utilizar el 70% del CPU de cada visitante, pero esto puede ser ajustado fácilmente. Un minero que utilice un porcentaje pequeño del CPU del visitante no causará ningún síntoma. Así, han sido ya utilizados de forma legítima por algunos sitios web como alternativa a la publicidad o como un medio para la caridad.

No obstante, si el minero proviene de una parte maliciosa, es muy probable que el uso determinado del CPU sea superior al 70%, lo que ocasiona que los equipos se tornen lentos, se calienten o, en el caso de los dispositivos móviles, se consuma su batería en un abrir y cerrar de ojos. En las circunstancias más extremas, la minería puede llegar a dañar un dispositivo que, de por sí, cuenta con pocos recursos, pues al utilizar demasiada energía se genera calor, lo que puede deformar ciertas piezas debido a la expansión térmica.

Esto por no mencionar que la factura de la electricidad puede aumentar, aunque también sólo en caso de los mineros maliciosos, pues uno legítimo consume apenas una fracción de céntimo en energía.

Pese a todo, aun si tu equipo no experimenta síntomas, hay que considerar que se está utilizando sin tu permiso para lucrar, lo cual es ilegal. Los administradores que utilizan los mineros de forma legítima deben solicitar con anterioridad el permiso de sus visitantes o usuarios.

Consejos

Este se ha convertido en el tipo de malware más popular en el criptomundo, superando en 2018 al ransomware como favorito de los hackers, según reportes de la compañía de ciberseguridad Kaspersky Lab. Así, en 2017 fueron registrados 2,7 millones de ataques con minería maliciosa, pero para este 2018 se registraron 13 millones sólo en regiones del Medio Oriente, Turquía y África. Por eso es necesario protegerse y para ello puedes seguir algunos consejos:

- La primera medida estándar para toda clase de amenazas es mantener actualizado el sistema operativo y el software del dispositivo, así como instalar un producto antivirus.

- La segunda medida estándar, válida también para toda clase de amenazas, es evitar abrir archivos adjuntos de correos no confiables y no descargar software desde páginas que no sean las oficiales.

- Si tu dispositivo presenta los síntomas de cryptojacking, cierra tu navegador y asegúrate en el Administrador de Tareas que no haya quedado ninguna pestaña o proceso sospechoso abierto. En caso de que persistan, puedes recurrir a tu antivirus o desinstalar cualquier programa que hayas instalado recientemente.

- Utiliza navegadores como Chrome, Firefox y Opera, que han implementado medidas se seguridad o cuentan con extensiones contra la minería maliciosa.

- Si sospechas que una página está minando sin avisar a los usuarios, puedes comprobarlo en sitios web como NotMining, donde se inserta el URL sospechoso para verificar.

- Puedes recurrir al equipo de respuesta contra el malware de Monero, donde, además de consejos, tienes la posibilidad de conseguir apoyo por parte de alguien en la comunidad (en inglés).

Ransomware

Este malware es anterior incluso a la Internet, pero su gran auge se dio cuando, a partir de 2013, sus hackers desarrolladores empezaron a utilizar bitcoin y otras criptomonedas como método de pago.

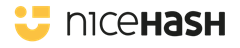

“Ransomware” es una combinación entre “ransom” (rescate) y malware (virus informático), algo que lo define muy bien: consiste en un programa que, tras instalarse sin permiso en el computador o dispositivo móvil, cifra la mayor parte de los archivos o todo el disco duro, volviéndolo inaccesible para el usuario. A cambio de descifrar de nuevo los datos secuestrados, los hackers solicitan un rescate (pago), usualmente en criptomonedas, cuya cantidad depende de la víctima afectada. A los usuarios comunes se les suele pedir entre 100 y 200 dólares, mientras que, cuando el ataque está dirigido a empresas u organizaciones, el monto asciende a miles de dólares.

En ambos casos el método de infección es distinto: a los equipos de usuarios comunes la infección suele llegar de forma automática por medio de correo no deseado o programas no oficiales; mientras que los ataques a empresas se planean expresamente con anticipación.

Tipos

Cada ransomware es un programa malicioso destinado al secuestro de datos (mayormente) para pedir un rescate monetario. Sin embargo, pueden variar en sus funciones, capacidades y métodos de distribución. Aquí mencionamos algunos tipos:

Scareware: podría llamarse también pseudo-ransomware, dado que no cifra los archivos realmente, sino que bloquea la pantalla del dispositivo para ocuparla con un aviso alarmante de un presunto programa antivirus detectando problemas graves en el equipo o uno de una supuesta fuerza de seguridad (como el FBI) advirtiendo al usuario que ha realizado actividades ilícitas en línea. En ambos casos, se solicita dinero para resolver dichos problemas inexistentes, pero suele bastar sólo con un reinicio para deshacerse del anuncio.

De cifrado parcial: son los más comunes. Este tipo infecta sólo los archivos con las extensiones más conocidas (mp3, doc, pdf, jpg, etc.) y los cifra, reemplazándolos con la extensión del ransomware y volviéndolos inaccesibles para la víctima hasta que ésta no pague el rescate en criptomonedas. Los avisos que aparecen tras el cifrado suelen incluir un conteo regresivo o plazo, mediante el cual el precio del rescate va aumentando o los archivos van eliminándose conforme pasan los días. Ejemplos de este tipo de ransomware son el CryptoLocker, el Jigsaw y el Spora, mientras que diferentes versiones suelen ser vendidas a costos muy bajos en la Darknet.

De cifrado completo: son programas que, tras infiltrarse en el dispositivo, cifran todo el disco duro, incluyendo los archivos necesarios para iniciar el sistema operativo. En este caso, no sólo los datos personales quedan en jaque, sino también todo el software del computador. Sólo se deja atrás en un aviso la dirección de correo electrónico con la cual ponerse en contacto desde otro equipo para poder pagar el rescate y conseguir la clave de descifrado. El gran ejemplo de este ransomware es el Mamba.

Wiper disfrazado: la característica definitiva de un ransomware es que existe (se supone cuando menos) una clave de descifrado para recuperar los archivos o el disco una vez se pague por ella. Pero tal no es el caso de los wipers que se hacen pasar por ransomwares, pues estos son programas más bien destinados a eliminar los archivos o a encriptarlos sin posibilidad alguna de recuperación, algo equivalente. Pese a ello, los hackers incluyen avisos de ransomware en ciertos wipers, con la intención de recibir los fondos, aunque no puedan recuperar esos archivos realmente. Ejemplo de ello fue el Patcher, además, destinado a usuarios de macOS.

Ransomware-of-Things (RoT): si bien no es muy usual, puede ser el tipo más peligroso de ransomware, ya que tiene la capacidad no sólo de secuestrar datos, sino cualquier cosa conectada a Internet. Esto incluye termostatos, luces, cerraduras electrónicas y, en teoría, hasta automóviles. Un ataque reconocido de RoT sucedió en un hotel austríaco en 2017, donde los residentes se quedaron atrapados o fuera de sus habitaciones cuando las cerraduras fueron secuestradas, hasta que los administradores decidieron pagar el rescate en bitcoin.

Pandémicos: hasta diciembre de 2018, sólo podemos decir que han existido dos ransomware pandémicos. Es decir, que se han esparcido como una pandemia por todo el mundo debido a su origen particular: ambos surgieron gracias a las armas cibernéticas de la Agencia Nacional de Seguridad (NSA) estadounidense, filtradas por otro grupo de hackers. Con ellas, se aprovecharon las vulnerabilidades presentes en el sistema Windows, por lo que ni siquiera era necesario que las víctimas lo descargasen para poder infiltrarlo en los equipos.

Estos ransomware fueron el WannaCry y el NotPetya, los cuales lograron afectar a miles de víctimas en todo el globo, incluyendo empresas y organizaciones como FedEx, Disney, Telefónica, el Servicio Nacional de Salud (NHS) británico, Merck y Maersk. Ambos malware causaron pérdidas millonarias y, además, el NotPetya fue identificado como un wiper de cifrado completo.

Consejos

Si bien durante el 2018 los ataques de ransomware han descendido, la sofisticación de los mismos ha aumentado, de acuerdo a Kaspersky Lab. Además, según la firma Sophos, para el 2019 se esperan muchos más ataques dirigidos especialmente a empresas y organizaciones, solicitando rescates que superen los 10.000 dólares en criptomonedas. En todo caso, el ransomware está aún lejos de desaparecer. Para combatirlo, puedes tomar en cuenta estas medidas:

- Mantén siempre respaldos de toda tu información fuera de línea, en discos duros externos o memorias no conectadas de ninguna manera con el dispositivo de origen.

- Mantén actualizado el firmware de todos los dispositivos inteligentes para no dejar abiertas vulnerabilidades.

- Asegúrate de que tu Firewall bloquee el puerto predeterminado del Protocolo de Escritorio Remoto (RDP), pues este puede ser usado para dar entrada a la instalación de ransomware.

- No se recomienda pagar en el rescate en ningún caso, pues no es nada seguro que los archivos sean devueltos tras pagarlo. Se debería contactar a la fuerza se seguridad encargada de los delitos cibernéticos en la región o a un hacker de sombrero blanco.

- Muchos tipos de ransomware ya pueden ser descifrados sin necesidad de contactar con el hacker. En la página de No More Ransom, disponible en varios idiomas, se pueden encontrar las herramientas necesarias para deshacerse de diversas variantes de este malware.

Keyloggers

Son una clase de tecnología que permite monitorear y grabar cada pulsación en un teclado específico, que puede ser tanto de móviles como de equipos de escritorio. En ocasiones, un keylogger también puede registrar clics, audio y vídeo. De esta forma, es posible averiguar desde conversaciones privadas hasta credenciales y contraseñas, si su uso no es ético. Su nombre en español es, literalmente, ‘registrador de pulsaciones de teclas’.

Tipos

Existen dos tipos de keylogger, y sólo uno de ellos puede utilizarse por completo a distancia. Este último es un programa que consiste, por lo general, en dos archivos (un almacenador y un ejecutable) que se instalan en el mismo directorio del equipo afectado, graban cada pulsación de las teclas y envían los resultados al administrador del software cada cierto tiempo. Este administrador, por supuesto, puede ser un hacker que haya esparcido el malware mediante phishing, programas no oficiales, extensiones de trading de criptoactivos en el navegador e inclusive sitios web legítimos que han sido infectados.

El otro tipo de keylogger es un dispositivo de hardware que se conecta al computador o directamente al teclado. Puede ser un cable conector entre el CPU y el teclado, un adaptador USB o un pequeño módulo con su propio disco duro miniatura que se instala dentro del mismo teclado. Para averiguar su contenido, es necesario recuperar el aparato, por lo que, al menos en el criptomundo, no se han registrado usos maliciosos de este método. Sin embargo, es perfectamente posible averiguar claves privadas de esta forma.

Consejos

En esencia, los keyloggers no fueron diseñados para ser un malware, pues tienen numerosos usos legítimos, desde el monitoreo laboral hasta el estudio de la interacción hombre-máquina. Pero, al igual que la minería, los hackers pueden usarlos como herramienta para su propio beneficio y, con ellos, resulta muy sencillo robar usuarios y claves de carteras de criptomonedas. Para cuidarse contra este método puedes aplicar lo siguiente:

- Los antivirus y antispyware pueden llegar a saltarse los keyloggers maliciosos, tomándolos por aplicaciones legítimas. Por eso, existen programas específicos para la detección y eliminación de este malware: los anti-keyloggers. Es recomendable hacerse con uno y correrlo en el equipo.

- Si utilizas tus credenciales desde un dispositivo de confianza, puedes grabarlas en el navegador (en lugar de escribirlas cada vez) o en un programa para el manejo de contraseñas.

- Funciones como el Control de Cuentas de Usuario (UAC), presente desde Windows Vista, deberían mantenerse activadas. De esta forma, ningún programa podrá instalarse sin permiso explícito del administrador.

- Otra opción son las contraseñas de un solo uso (OTP), válidas sólo para una autenticación. Están disponibles en línea varios generadores de OTP, e inclusive algunos sitios, como Facebook, ofrecen esta alternativa para iniciar sesión.

- En el caso de los keylogger de hardware, la inspección visual se hace necesaria.

Ratas (Remote Access Trojan)

Los troyanos de acceso remoto (“ratas”, por sus siglas en inglés), son programas que se instalan en el equipo, usualmente disfrazados de otro, y crean una ‘puerta trasera’ para traspasar la seguridad del sistema y controlarlo a distancia. Dado que permite el uso como administrador del equipo, es posible para un hacker instalar nuevos programas (como keyloggers), acceder a toda la información almacenada (incluyendo credenciales y contraseñas), activar la cámara, tomar capturas de pantalla, modificar archivos y hasta formatear la memoria. En otras palabras, es como si tuviera la PC en frente de él.

No obstante, una rata siempre busca causar los menos síntomas posibles, usando el mínimo disponible de recursos para no delatar la actividad maliciosa. De igual modo llega al equipo: el usuario puede estar descargando cualquier aplicación, como algún juego, sin saber que viene acompañada por el malware que se instalará en segundo plano, sin su consentimiento. Incluso, ciertos bots de Telegram pueden estar infectados.

En cuanto al criptomundo, la “carnada” suelen ser aplicaciones no oficiales de trading o de algún modo relacionadas con las criptomonedas. Así, por ejemplo, en 2013 estuvo circulando una aplicación para Windows llamada Bitcoin Alarm, que presuntamente avisaba sobre los cambios en el precio de las criptomonedas, pero en realidad estaba destinada a robar los BTC de los desafortunados que la instalaban, pues incluía un RAT.

Consejos

De acuerdo a la firma de ciberseguridad Skybox, los troyanos de acceso remoto son uno de los malwares con mayor número de ataques en 2018, en especial hacia la segunda mitad. Si bien no son tan populares como el cryptojacking y el ransomware, sí puede afirmarse que son más peligrosos, pues tienen la capacidad de secuestrar a distancia casi todas las funciones del dispositivo infectado. Para cuidarse de ellos, te recomendamos:

- Bloquea cualquier puerto que no estés utilizando y desactiva los servicios que requieren conexión a Internet mientras no estés usándolos.

- Monitorea tu tráfico de red. Para ello están disponibles varias herramientas en línea, que pueden mostrarte un seguimiento de las conexiones realizadas, incluyendo hora, duración, puerto y programa. De esta forma, es posible detectar intrusos.

- Antes de descargar cualquier aplicación relacionada a criptomonedas, asegúrate de buscar críticas y reseñas al respecto; así como averiguar cuál es su página oficial o la vía más segura para conseguirla.

Secuestradores de portapapeles

Esta clase de malware ha demostrado incidencias desde principios de siglo, pero su adaptación al criptomundo es un tanto distinta a sus predecesores. Estos se esparcían por medio de exploits (comandos) incluidos, sobre todo, en anuncios de actualizaciones de Adobe Flash. Una vez que la víctima cae en la trampa, el malware se instala y toma posesión de su portapapeles (donde se archivan los datos para copiar y pegar), sin permitir más copiado hasta que el equipo se reinicia. Y allí se reemplaza el contenido con el link a algún sitio web malicioso.

Por su parte, el secuestrador de portapapeles más conocido dentro del criptomundo se trata del troyano CryptoShuffler, descrito por Kaspersky Lab a finales de 2017. Este se disfraza de un programa aparentemente inofensivo que la víctima acaba descargando sin saber su verdadera naturaleza. Una vez en el equipo, también secuestra el portapapeles, pero con instrucciones de reemplazo muy específicas: en lugar de dejar algún link o no permitir nuevos datos, el CryptoShuffler detecta cuando se copia la dirección de un monedero de criptomonedas (línea alfanumérica bastante característica) y la reemplaza por otra, perteneciente al hacker, para que el usuario desprevenido envíe allí los fondos en lugar de al destinatario legítimo.

Las direcciones que puede llegar a detectar incluyen las de Bitcoin, Ethereum, Zcash, Monero y Dash. En promedio, estos malware pueden monitorear unas 600 mil direcciones para llevar a cabo el reemplazo, pero Bleeping Computer detectó uno a mediados de 2018 que ha estado monitoreando más de 2,3 millones de direcciones.

Consejos

Debido a que la gran mayoría de los criptousuarios, de hecho, copian y pegan las direcciones de las carteras al momento de realizar alguna transacción, el monto que han conseguido los hackers con este método asciende a los miles de dólares. Se hace necesario tomar algunas previsiones:

- Revisa que tu antivirus incluya la detección del CryptoShuffler y otros Clipboard Hijackers.

- Antes de enviar cualquier cantidad de fondos, asegúrate de que la dirección de destino sea la correcta. Si puedes utilizar el código QR de la cartera, mejor.

- Este malware no produce ningún síntoma en el equipo, así que es difícil notar que está allí. Por eso, aun si tienes un antivirus activo, presta atención al momento de manejar tus carteras digitales.

Hackeos en casas de cambio

Las casas de cambio de criptomonedas en todo el globo constituyen uno de los blancos favoritos de los hackers maliciosos: tienen una gran cantidad de fondos centrados en un mismo lugar, en muchos casos, débil a nivel informático. Una vez que envías tus fondos allí, además, estos dejan de ser completamente tuyos y comienzan a ser administrados por la compañía detrás de la plataforma, junto a los del resto de clientes. De la compañía (y no de ti), depende entonces la seguridad de esos fondos, y en numerosas ocasiones se ha demostrado que existen hackers mucho más hábiles que sus propios empleados.

Quien sentó las bases para grandes robos posteriores fue el caso Mt. Gox, la que, para el 2014, fue la casa de cambio de criptomonedas con mayor volumen de intercambio a nivel mundial. En febrero de ese año fueron sustraídos de su plataforma 850.000 BTC, equivalentes a 450 millones de dólares para la fecha. La compañía se declaró en bancarrota y, aun a diciembre de 2018, los usuarios afectados no han recuperado sus fondos.

Casos idénticos y peores vendrían los siguientes años, incluso en las mayores casas de cambio: Bitfinex ($77 millones robados en 2016), Coincheck (más de $500 millones en 2018), BitGrail ($187 millones en 2018), Bithumb ($30 millones en 2018) o Zaif ($60 millones en 2018), son sólo algunas de las víctimas.

Consejos

Sólo hasta octubre de 2018, la firma CipherTrace calculó que los hackers lograron robar unos 927 millones de dólares a casas de cambio de criptomonedas en todo el globo, y para finales de año tal cifra podría aumentar con facilidad a 1.000 millones. Por ello, a la hora de utilizar casas de cambio, debe tenerse mucha cautela.

- Las casas de cambio no son carteras. No dejes almacenados allí tus fondos durante mucho tiempo: no están seguros.

- Prefiere las casas de cambio reguladas oficialmente. Así, en caso de robo, la compañía estará obligada a responder por tus fondos.

- Las casas de cambio descentralizadas también son una buena alternativa. Sufren mucho menos de este tipo de ataques, ya que los fondos sí están en control de los usuarios.

Acceso WiFi

A diciembre de 2018, varias fallas de seguridad han sido detectadas en las primeras dos versiones del protocolo de Acceso Wi-Fi Protegido (WPA), utilizado por la gran mayoría de los internautas para conectarse a través de routers.

La que es quizás la falla más apremiante es la que da lugar al ataque KRACK, dirigido al WPA2 y publicada en 2017. Este ataque permite al hacker apoderarse de todo el tráfico de red de la víctima, lo que implica poseer toda la información que maneje mientras está conectado, incluyendo correos, números de tarjetas bancarias, credenciales, contraseñas, etc. Dependiendo de la configuración de la red, incluso sería posible para el hacker instalar programas maliciosos, como ransomware.

Se trata sobre todo de un ataque de proximidad, donde se hace necesario que la víctima se conecte primero a través de una red vulnerable cerca del hacker. Por eso, el WiFi público presente en lugares como restaurantes, hoteles y aeropuertos es altamente riesgoso.

Consejos

El WiFi, como podrás adivinar, es casi literalmente utilizado por todo el mundo. Según estadísticas de la WiFi Alliance, la organización sin ánimo de lucro encargada de promover esta tecnología, hubo 8 mil millones de dispositivos conectados en 2016 y se calculan 11 mil millones para el 2020.

El WPA3, último protocolo de seguridad para las conexiones WiFi, apenas apareció a finales de 2018 y muy pocos dispositivos cuentan con él o podrán actualizarse. Ahora mismo, seguramente, estás navegando con una conexión WPA o WPA2. Es necesario entonces tomar varias precauciones al momento de usar WiFi, no sólo público sino también en el hogar.

- Nunca utilices redes públicas para hacer transacciones financieras de ningún tipo. Si es posible, ni siquiera te conectes.

- Actualiza el firmware de tu router y revisa periódicamente en la página oficial de tu proveedor sobre las últimas noticias de tu modelo.

- Averigua si tu hardware podrá actualizarse al WPA3. Si no es posible, es recomendable reemplazarlo.

- Utiliza un programa de VPN (red privada virtual) para establecer conexiones más seguras y privadas.

- Si tu conexión WiFi no es WPA3, prefiere las conexiones a través de datos (en caso de teléfonos móviles) o con cables.

- El uso de carteras de hardware, las cuales están desconectadas de la red, puede evitarte este y otros problemas.

Secuestro del DNS

El sistema de nombres de dominio (DNS) es el encargado de “traducir” los nombres de los dominios, es decir, los nombres únicos que caracterizan a cada sitio web, en los identificadores numéricos asociados con los equipos o servidores conectados a la red (direcciones IP). En este sentido, es como un directorio telefónico, pero del Internet, donde las páginas web se localizan gracias a que su nombre está asociado a un número.

El secuestro de un servidor DNS ocurre cuando un hacker intercepta la consulta a un nombre de dominio específico y utiliza algún malware para cambiar la dirección IP asociada a ese nombre, redirigiendo así a las víctimas a una página distinta a la que pretendían ir; usualmente con propósitos maliciosos. Esto puede ser posible mediante la instalación fraudulenta del malware en el equipo de la víctima, mediante el secuestro de su tráfico de red a través de una conexión no segura o a través de la manipulación ilegal del DNS de un sitio web específico.

Así, mientras en el simple phishing la URL nunca puede ser idéntica, en este caso la URL sí es correcta, pero el sitio web no lo es. Cuando el ataque está dirigido de forma premeditada a la página web, los hackers aprovechan esto para replicarla a detalle y engañar a los usuarios, que podrían copiar allí credenciales y llaves privadas, otorgándoselas a la parte maliciosa. Esto fue lo que sucedió en abril de 2018, cuando varios usuarios de MyEtherWallet reportaron miles de dólares en pérdidas.

Consejos

Aunque no es un ataque tan usual como otros, una sola pieza de malware para el secuestro de DNS, el DNSChanger, logró afectar más de 4 millones de computadoras en 2011, ganándole 14 millones de dólares a sus hackers por publicidad fraudulenta. En el caso del criptomundo, los hackers pueden utilizarlo como una táctica un tanto más sofisticada que el phishing simple, pues es mucho más difícil de detectar de cara al usuario común. Para evitar ser víctima, puedes tener en cuenta lo siguiente:

- Además de la URL, presta atención al nombre del certificado SSL (Secure Socket Layer). Este es un protocolo de seguridad implementado por muchas páginas web oficiales, mediante el cual se asegura su autenticidad y el que los datos serán transmitidos de forma cifrada. O, en otras palabras, es el nombre en verde que aparece a la izquierda de la URL junto a un pequeño candado. Si notas que no coincide con el usual o no está, abandona la página de inmediato y recurre a sus redes oficiales para buscar noticias al respecto.

- El uso de un programa de VPN también puede ayudar en este caso, pues utiliza sus propios servidores DNS para conectarse.

- Evita utilizar las carteras en línea: siempre prefiere aquellas que puedas descargar a tu dispositivo, ya que están menos expuestas a este tipo de ataques.

Bugs en contratos inteligentes

Los contratos inteligentes, una de las principales ofertas del criptomundo, son un tipo de software que se escribe y se programa para llevar a cabo una tarea o serie de tareas determinadas en una blockchain, de acuerdo a las instrucciones previamente introducidas. De esta forma, pueden ser contratos que se cumplen de forma automática, útiles para todo tipo de aplicaciones. Aunque esa tarea determinada puede ser cualquiera, la mayoría de los contratos inteligentes suelen incluir fondos en criptomonedas, lo que los hace atractivos para muchos hackers.

La plataforma más popular para el desarrollo de contratos inteligentes es Ethereum, que cuenta con su propio lenguaje de programación especialmente diseñado para crear estas herramientas virtuales: Solidity. Dado que este es un lenguaje muy complejo y relativamente nuevo, cuyo origen data de 2014, los errores (bugs) pueden presentarse con mucha más frecuencia que en otros lenguajes más conocidos, dejando puertas abiertas para hackers de sombrero negro. Sin embargo, los contratos escritos en otros lenguajes también pueden ser vulnerables.

El primer gran incidente de este tipo sucedió en junio de 2016, con el proyecto DAO de Slock.it, hasta ese momento, titular de la Oferta Inicial de Moneda (ICO) con mayor recaudación. Una vulnerabilidad ya advertida fue aprovechada finalmente, extrayendo del contrato 3.6 millones de ethers; equivalentes a unos 60 millones de dólares a esa fecha. Este evento sin precedentes ocasionó pánico en la comunidad y un gran cisma que acabó en la creación de Ethereum Classic.

Tras el evento DAO, los hackeos a contratos inteligentes se han vuelto noticia común. Otros incidentes notables fueron sufridos por Parity y Bancor entre 2017 y 2018.

Consejos

De acuerdo a la investigación de la profesora Demelza Hays para Crypto Research Report, hasta octubre de 2018 más de 2.400 millones de dólares se perdieron o fueron robados debido a vulnerabilidades en contratos inteligentes. Estos son mayormente usados en DApps: aplicaciones descentralizadas sobre la blockchain, que van desde plataformas de apuestas y carteras hasta medios de almacenamiento y juegos.

Según The State of The DApps, hay más de 5,59 mil contratos activos en 2.395 DApps, quizás potencialmente vulnerables a algún ataque, pues es usual que las fallas en la programación de un contrato inteligente no sean descubiertas hasta que es muy tarde. Dado este contexto, se debería tener en cuenta:

- Si vas a hacer uso de una DApp, asegúrate de leer todo lo posible sobre ella. Muchas ofrecen documentación (como un Libro Blanco), y especifican cuáles son sus medidas de seguridad.

- Sigue los canales oficiales de la blockchain en donde se escribió el contrato inteligente que estés usando (además de Ethereum, otras plataformas como EOS y Steem ofrecen esa opción), para estar al pendiente de cualquier incidente.

- Si te interesa crear un contrato inteligente desde cero, lo mejor es recurrir a un desarrollador profesional.

A pesar de que, como hemos visto, los hackers han desarrollado numerosos trucos, el almacenaje y manejo de criptomonedas no debería presentar problemas para ningún usuario consciente de las medidas de seguridad a tomar y de las trampas a evitar.

Los fondos en criptomonedas se encuentran en la blockchain, lo que implica que puedes llegar a ellos desde cualquier lugar y en todo momento. Sin embargo, el acceso a ellos es otra historia: esa es tu clave privada y se encuentra sólo contigo, si no la has dejado en manos de alguna casa de cambio (cuyas cuentas te otorgan un usuario pero no la llave como tal). Por eso es imprescindible proteger ese acceso, algo que, en su mayoría, sólo depende de ti mismo. Además de todas las medidas que hemos mencionado, la mejor opción para ello es, probablemente, alejarlo lo más posible de Internet. Las carteras de hardware y las carteras de papel ofrecen esta posibilidad, aunque algunas casas de cambio también ofrecen el servicio de “baúl”, donde ellos se encargan de mantener las llaves privadas fuera de la red y dentro de bóvedas.

Imagen destacada por zephyr_p / stock.adobe.com

Artículo por Isabel Pérez

De interés

Publicidad

© 2022 Hecho con ♥ por Latinos.